Google Hacking e Ingeniería Social | Linkedin Bonus Hack

Abrimos esta nueva sección sobre ingeniería social por petición de varios suscriptores, con tal de no solo prevenir a las personas, sino de mostrar de que no todos los usos de la ingeniería social son maliciosos, ya que pueden ser utilizados en muchas áreas de la vida…Muchas veces la ingeniería social se puede utilizar para motivar a una persona a tomar una acción que es buena para él. ¿Cómo?

Piensa en esto: Carlos tiene que bajar de peso. Sabe que no es saludable y tiene que hacer algo al respecto. Todas las amistades de su amigo Juan tienen sobrepeso también y suelen hacer bromas sobre las alegrías de tener sobrepeso y dicen cosas como, “Me encanta no tener que preocuparme por mi figura” Por un lado, esto es una forma de ingeniería social.

Es la prueba social o de consenso, en donde lo que encuentras o consideras aceptable se determina por los que te rodean. Debido a que los amigos cercanos de Juan ven el sobrepeso como aceptables, es más fácil para Carlos aceptarlo. Sin embargo, si uno de esos amigos perdiera peso y no se convirtiera en crítico, sino que fuera motivado para ayudar, existirá la posibilidad de que Carlos cambie su marco mental acerca de su peso y podría comenzar a sentir que perder peso es posible y bueno.

Esto es, en esencia, la ingeniería social. Así que puedes ver claramente cómo encaja la ingeniería en la sociedad y en la vida cotidiana.

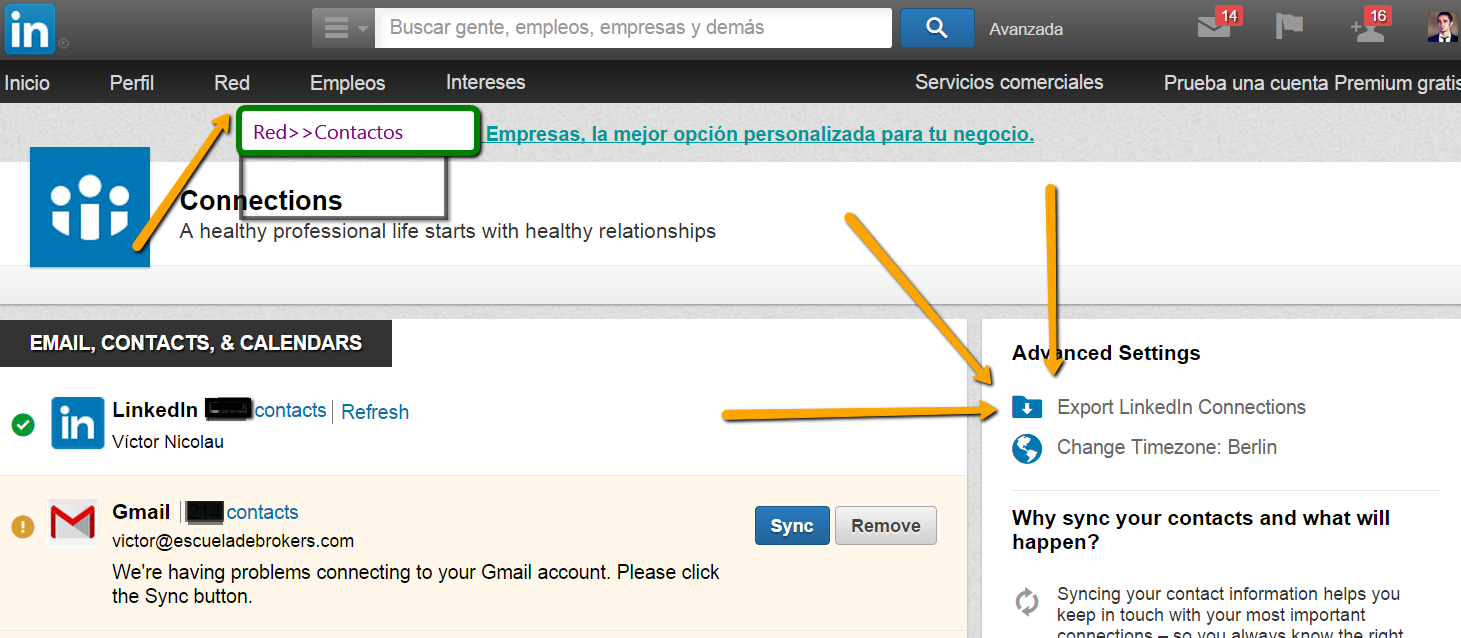

Bonus: 2 Linkedin Hack

- Extraer los emails de tus contactos en un excel:

- Hack sobre linkedin para buscar cargos por sector y zona. Imaginemos que queremos encontrar CEO’s de empresas químicas en Barcelona, pegar en google:

CEO “química” “Barcelona” site:es.linkedin.com/in/ OR site:es.linkedin.com/pub/ – site:es.linkedin.com/pub/dir/

Más abajo presentamos algunos ejemplos de ingeniería social, estafas, manipulaciones empleadas y los procedimientos de trabajo de los ingenieros sociales.

Scam 419

La estafa 419, más conocida como la estafa nigeriana, ha crecido hasta convertirse en una epidemia. Básicamente te envían correo electrónico (o en los últimos tiempos, una carta) donde te dicen que has sido seleccionado para un acuerdo muy lucrativo y lo único que tienes que hacer es ofrecer un poco de ayuda. Si la víctima ayuda al remitente a extraer una gran suma de dinero de los bancos extranjeros puede tener un porcentaje de comisión (Ha aparecido una variación reciente de esta estafa donde envían un cheque falso a las víctimas). Después de conseguir su confianza, surgirá algún problema que provocará que el remitente pague una comisión. Después pagará la tasa de otro problema que aparece, junto con otra tarifa. Cada problema es “el último” con “una tarifa final” y esto puede ser alargado durante muchos meses. La víctima nunca ve nada de dinero y pierde entre 10,000 € – 50,000 € en el proceso. Lo que hace que esta estafa tan increíble es que incluso llegan a reunirse cara a cara. Cuando estas personas son presentados con documentos oficiales, pasaportes, recibos y oficinas, incluso oficiales con “el personal del gobierno” a continuación, su creencia se establece y ellos hacen todo lo posible para completar el trato. Compromiso y consistencia entran en juego para que caigan en esta estafa, así como la obligación al estar presente la persona. Esta estafa tiene éxito, ya que se juega con la codicia de la víctima.

La estafa 419, más conocida como la estafa nigeriana, ha crecido hasta convertirse en una epidemia. Básicamente te envían correo electrónico (o en los últimos tiempos, una carta) donde te dicen que has sido seleccionado para un acuerdo muy lucrativo y lo único que tienes que hacer es ofrecer un poco de ayuda. Si la víctima ayuda al remitente a extraer una gran suma de dinero de los bancos extranjeros puede tener un porcentaje de comisión (Ha aparecido una variación reciente de esta estafa donde envían un cheque falso a las víctimas). Después de conseguir su confianza, surgirá algún problema que provocará que el remitente pague una comisión. Después pagará la tasa de otro problema que aparece, junto con otra tarifa. Cada problema es “el último” con “una tarifa final” y esto puede ser alargado durante muchos meses. La víctima nunca ve nada de dinero y pierde entre 10,000 € – 50,000 € en el proceso. Lo que hace que esta estafa tan increíble es que incluso llegan a reunirse cara a cara. Cuando estas personas son presentados con documentos oficiales, pasaportes, recibos y oficinas, incluso oficiales con “el personal del gobierno” a continuación, su creencia se establece y ellos hacen todo lo posible para completar el trato. Compromiso y consistencia entran en juego para que caigan en esta estafa, así como la obligación al estar presente la persona. Esta estafa tiene éxito, ya que se juega con la codicia de la víctima.

El poder o principio de la escasez

La escasez es cuando a las personas se les dice que algo que necesitan o quieren, ha sido limitado su disponibilidad y para conseguirlo se debe cumplir con una cierta actitud o acción. Muchas veces el comportamiento deseado ni siquiera se comenta, pero la forma en que es canalizada muestra a las personas que están actuando “adecuadamente” por la recompensa que consiguen.

La escasez es cuando a las personas se les dice que algo que necesitan o quieren, ha sido limitado su disponibilidad y para conseguirlo se debe cumplir con una cierta actitud o acción. Muchas veces el comportamiento deseado ni siquiera se comenta, pero la forma en que es canalizada muestra a las personas que están actuando “adecuadamente” por la recompensa que consiguen.

Ejemplo: El uso de los alimentos para ganar las elecciones en Sudáfrica. Cuando un grupo o una persona no es compatible con las ideas “correctas” del líder, los productos alimenticios se vuelven escasos y se dan a otras personas que son más de apoyo. Cuando la gente ve esto en acción, no se necesita mucho tiempo para obtener el comportamiento deseado. Esta es una forma muy maliciosa e hiriente de ingeniería social, sin embargo, hay algo de lo que se puede aprender. A menudo la gente quiere lo que es escaso y ellos no harán nada si creen que ciertas acciones pueden hacerles perder esos artículos.

La Ingeniería Social y el Dalai Lama

En 2009 un grupo de hackers quería acceder a los servidores y archivos en red, propiedad del Dalai Lama. ¿Qué métodos se utilizaron en este ataque con éxito? Los atacantes convencieron al personal de la oficina del Dalai Lama a descargar y abrir el software malicioso en sus servidores. Este ataque es interesante porque combina tanto la piratería tecnológica e ingeniería social. “El software se adjuntaba a correos electrónicos que parecían provenir de los colegas o contactos del movimiento tibetano de acuerdo con investigador Ross Anderson, profesor de ingeniería de seguridad en el Laboratorio de Informática de la Universidad de Cambridge. El software robó contraseñas y otra información, que a su vez, dieron a los piratas informáticos la forma de acceder al sistema de correo electrónico de la oficina y documentos almacenados en las computadoras allí”. Se utilizó la manipulación, así como vectores de ataque comunes, tales como phishing (la práctica de enviar mensajes de correo electrónico con mensajes sugerentes y enlaces o archivos que deben abrirse para recibir más información; a menudo aquellos enlaces o archivos conducen a cargas maliciosas) y la explotación. Este ataque puede funcionar y se ha usado en contra de las grandes corporaciones y los gobiernos causando daños masivos graves.

En 2009 un grupo de hackers quería acceder a los servidores y archivos en red, propiedad del Dalai Lama. ¿Qué métodos se utilizaron en este ataque con éxito? Los atacantes convencieron al personal de la oficina del Dalai Lama a descargar y abrir el software malicioso en sus servidores. Este ataque es interesante porque combina tanto la piratería tecnológica e ingeniería social. “El software se adjuntaba a correos electrónicos que parecían provenir de los colegas o contactos del movimiento tibetano de acuerdo con investigador Ross Anderson, profesor de ingeniería de seguridad en el Laboratorio de Informática de la Universidad de Cambridge. El software robó contraseñas y otra información, que a su vez, dieron a los piratas informáticos la forma de acceder al sistema de correo electrónico de la oficina y documentos almacenados en las computadoras allí”. Se utilizó la manipulación, así como vectores de ataque comunes, tales como phishing (la práctica de enviar mensajes de correo electrónico con mensajes sugerentes y enlaces o archivos que deben abrirse para recibir más información; a menudo aquellos enlaces o archivos conducen a cargas maliciosas) y la explotación. Este ataque puede funcionar y se ha usado en contra de las grandes corporaciones y los gobiernos causando daños masivos graves.

El Robo del Empleado

Encontramos una estadística asombrosa: más del 60 por ciento de los empleados entrevistados admitió haber extraído datos de un tipo u otro de sus empleadores. Muchas veces esta información se vende a los competidores (como sucedió en esta historia a partir de un empleado de Morgan Stanley). Otro robo del empleado es en tiempo o en recursos; en algunos casos, un empleado descontento puede causar grandes daños. Un empleado disgustado y que se deja sin control, puede ser más devastador que un equipo de hackers decididos y capacitados. Unos $ 15 mil millones USD es la pérdida estimada solamente en empresas de los EE.UU., debido a robo de los empleados. Estas historias pueden dejar abierta una pregunta acerca de las diferentes categorías de ingenieros sociales que hay ahí fuera y si ellos pueden clasificarse.

Encontramos una estadística asombrosa: más del 60 por ciento de los empleados entrevistados admitió haber extraído datos de un tipo u otro de sus empleadores. Muchas veces esta información se vende a los competidores (como sucedió en esta historia a partir de un empleado de Morgan Stanley). Otro robo del empleado es en tiempo o en recursos; en algunos casos, un empleado descontento puede causar grandes daños. Un empleado disgustado y que se deja sin control, puede ser más devastador que un equipo de hackers decididos y capacitados. Unos $ 15 mil millones USD es la pérdida estimada solamente en empresas de los EE.UU., debido a robo de los empleados. Estas historias pueden dejar abierta una pregunta acerca de las diferentes categorías de ingenieros sociales que hay ahí fuera y si ellos pueden clasificarse.

DarkMarket and Master Splynter

En 2009 estalló una historia acerca de un grupo clandestino llamado DarkMarket: el eBay para los criminales, un grupo que comerciaba robando los números de la tarjeta de crédito, así como los elementos necesarios para hacer falsos credenciales y mucho más.

En 2009 estalló una historia acerca de un grupo clandestino llamado DarkMarket: el eBay para los criminales, un grupo que comerciaba robando los números de la tarjeta de crédito, así como los elementos necesarios para hacer falsos credenciales y mucho más.

Un agente del FBI con el nombre de J. Keith Mularski se infiltró en DarkMarket. Después de un tiempo, el Agente Mularski logró hacerse administrador del sitio. A pesar de que muchos trataron de desacreditarlo estuvo más de tres años como administrador del sitio.

Durante este tiempo, Mularski tuvo que vivir como un hacker malicioso, hablar y actuar como uno, y pensar como uno. Su pretexto de spammer malicioso, el conocimiento y sus habilidades sociales de ingeniería diron sus frutos y después de tres años de trabajo, la operación encubierta de ingeniería social dió como resultado 59 arrestos y evitó más de $ 70 millones en fraude bancario. Este es sólo un ejemplo de cómo las habilidades de ingeniería social se pueden utilizar para el bien.

Los ingenieros sociales pueden ser hackers, ladrones de identidad, “penetration testers”, “Scamartist” e incluso, el propio gobierno.

Hay otro grupo que cuenta con los mismos métodos utilizados por los grupos de esta lista. Estos son los médicos, psicólogos y abogados que deben utilizar tácticas de entrevista e interrogatorio apropiadas, así como muchos, sino todos los principios psicológicos de ingeniería social para manipular a sus “objetivos” (clientes) en la dirección que ellos quieran llevar.

Independientemente del campo observado, parece que se puede encontrar la ingeniería social o un aspecto de la misma. ¿puede ser la ingeniería social un ciencia? ¿podemos configurar ecuaciones que permiten a una persona “sumar” elementos de ingeniería social para conseguir una meta?

En cada situación, sabiendo qué elementos trabajarán es la parte difícil, pero luego aprender cómo utilizar esos elementos es donde la habilidad viene. Esto fue la base para el pensamiento detrás de desarrollo de la ingeniería social marco. Una de las herramientas que utilizan es Maltego.

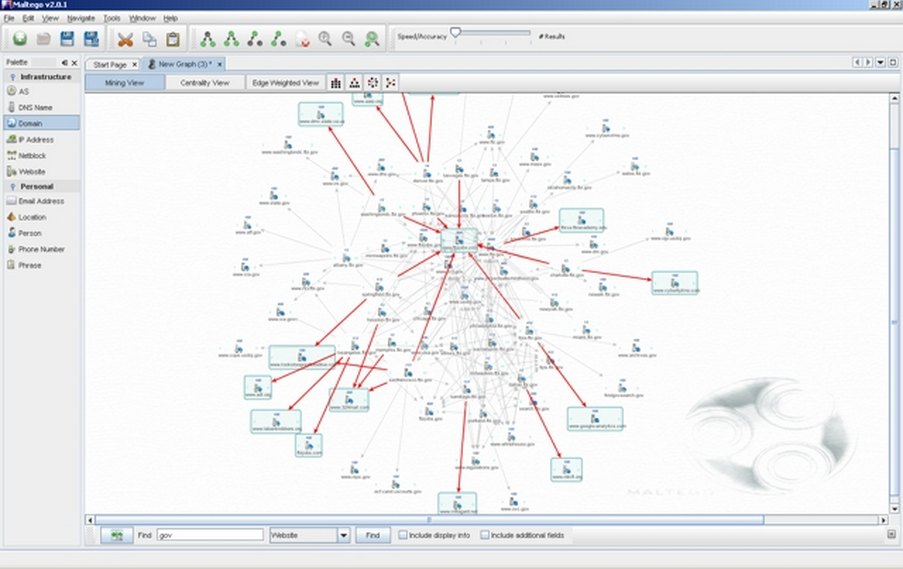

Maltego

Maltego es una aplicación de inteligencia y análisis forense de código abierto. Algunos consideran Maltego una herramienta de inteligencia de fuente abierta (OSINT). Te ofrecerá una interfaz para la minería y la recolección de información, así como la representación de esta información en un formato fácil de entender. Junto con sus librerías gráficas, Maltego te permite identificar las relaciones clave entre la información e identificar las relaciones previamente desconocidas entre ellos.

Qué significa esto para el Ingeniero Social

Piensa en Maltego como su propia base de datos relacional de la información, la búsqueda de vínculos entre los bits de información (en adelante, las entidades dentro de la aplicación). Imagine tenea una lista de sitios web y direcciones de correo electrónico y tratando de averiguar en qué 2 sitios web se encuentran las direcciones de correo electrónico, a mano esto es prácticamente imposible.

Por ejemplo, a continuación podemos ver la distancia entre los enlaces y la meta original:

Maltego también tiene un montón opciones de minería de información tales como direcciones de correo electrónico, páginas web, direcciones IP y la información de dominio. Por ejemplo, puedes buscar las direcciones de correo electrónico dentro de un dominio de destino o dominios de forma automática con sólo unos clics!

¿Por qué te gustaría usarlo?

Maltego hace correlaciones automatizadas sobre una gran cantidad de datos, pudiendo ahorrar horas de google en busca de información y determinando dónde se correlacionan las informaciones. Aquí es donde el verdadero poder de Maltego entra en juego, con las relaciones de datos – no como muchas personas afirman lograr con sus herramientas de minería. Mientras que la minería es útil, las relaciones entre la información ayudará al ingeniero social, por ejemplo, a darse cuenta de que un e-mail objetivo se encuentra en muchos sitios web sobre automóviles, puede suponer que está interesado en los coches y así poder ganar contexto con el potencial cliente.

Fuente: The_Art_of_Human_Hacking